- Filme “As Estações” no Festival de cinema de Toronto

- Celeiro da Cultura de Borba exibe “Vinho, Cultura e Tradição”

- Évora começou a cobrar taxa turística municipal

- Évora 2027: peritos apontam tarefas ainda pendentes

- PSD realiza jornadas parlamentares em Évora a 14 e 15 de julho

- Feira de S. João já inaugurada

- Montemor-o-Novo lança concurso para a empreitada da incubadora startUP Hub Criativo

- Évora_27 apresentou avanços na 2ª monitorização da CE

- Évora: Helicóptero do INEM pode ficar inoperacional já em julho

- Teatro Garcia de Resende com mais de 70 espetáculos para 2025

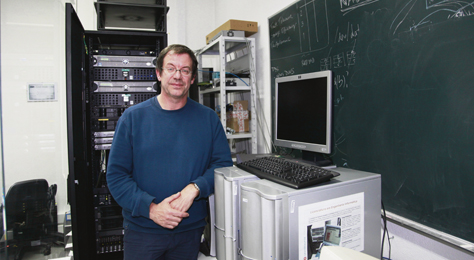

Professor da Universidade de Évora combate “pirataria” dos tempos modernos

A segurança dos sistemas informáticos é uma preocupação crescente, para cidadãos e instituições.

Os navios de mercadorias e as cidades pilhadas, em busca de metais e pedras preciosas, foram o cenário de piratas malfeitores de pala no olho e espada à cintura cuja existência criminosa e pouco pacífica atravessou os séculos e serviu de inspiração a histórias infantis e filmes em Hollywood. Fora dos mares das Caraíbas, os piratas no século XXI estão organizados em movimentos internacionais, usam tecnologia de ponta assente nas redes informáticas e atacam sites governamentais, de ministérios, bancos ou partidos políticos. Objectivo: roubar e dificultar o funcionamento do sistema ou simplesmente deixar uma marca da sua passagem.

Salvador Abreu, docente do departamento de Informática da Universidade de Évora, dedica parte da sua investigação à segurança e integridade dos sistemas informáticos e trabalha em vulnerabilidade, em colaboração com o Laboratório de Segurança Informática do Instituto Politécnico de Beja.

Os sistemas informáticos, que podem ser o computador pessoal que temos em casa, todos os computadores da nossa empresa ou o conjunto informático dos serviços secretos britânicos, estão, tal como as casas, sujeitos a assaltos e a acessos indevidos do exterior. Vulgarmente designado por hacking (na verdade o termo correcto seria cracking, que significa desfazer ou encontrar uma maneira de aceder a algo) o “assalto” aos sistemas informáticos acontece na maior parte das vezes através dos serviços de rede.

“O computador é como uma loja, que disponibiliza serviços, publicita-os e interage com o exterior. Os serviços são especificidades de cada máquina, como o e-mail ou bases de dados. Uma pessoa mal intencionada pode querer subverter esses serviços e aceder à máquina que os oferece” refere o professor que afirma haver diversas maneiras de consegui-lo, bastando explorar alguma falha na estrutura de segurança do sistema.

Segundo o professor existem dois tipos de falhas. Aquelas que estão no núcleo do sistema informático e que fazem com que este seja intrinsecamente inseguro, ou falhas de segurança de componentes do sistema, e dá como exemplo o sistema de correio electrónico.

“Pela maneira como foi concebido, permite que eu me autentique como qualquer pessoa, sem aceder ao seu computador. O protocolo foi concebido numa era em que se achava que na internet era tudo gente séria e não havia necessidade de pôr mecanismos de autenticação mais fortes. É muito fácil forjar uma identidade.”

Demonstrar a invulnerabilidade de um sistema informático é “impossível” em geral. “Se alguém está interessado em fazer qualquer coisa a um sistema vai ter de procurar os pontos de vulnerabilidade. Quem o faz de forma pró-activa tem interesse”.

Os tipos de vulnerabilidade podem ter impacto nos sistemas todos ou podem ser localizados. “Há muitas vulnerabilidades e aproveitamentos que podem ser feitos das mesmas, alguns tem consequências sérias, como brechas de privacidade, outros são simplesmente bloqueios de serviço.”

Como uma patrulha policial, que detecta movimentos suspeitos nas ruas, também nos sistemas informáticos, o meio circundante é passível de ser observado como forma de protecção de intrusão.

“A detecção de intrusão é uma área em que estamos a trabalhar de forma muito activa e consiste na observação de comportamentos e na sua classificação. Os ataques a sistemas podem ser caracterizados por tráfego, mensagens a passar com determinado padrão, e o ser capaz de especificar esses padrões é uma forma de detecção de intrusão, que é um factor de segurança. Se tiver um mecanismo de detecção posso ser alertado de que algo se está a passar antes que tenha consequências.

Na Universidade de Évora, Salvador Abreu desenvolve mecanismos e técnicas de monitorização de rede com capacidade de caracterização de intrusões, “que vão para além daquilo que se faz noutros sítios, como ataques de tentativas de entrar em máquinas usando protocolos de acesso remoto”.

O tráfego na internet, em ligações normais, pode ser equiparado a um aquário, transparente e visível aos olhos de todos. Para uma comunicação segura, torna-se necessário assegurar que aquilo que está a ser enviado só pode ser descodificado pelo seu legítimo destinatário e quem está a receber tenha a certeza que foi a pessoa certa que o enviou.

O mecanismo de chave pública e de chave privada permite confiança nas ligações informáticas e assegura que a comunicação é mantida confidencial, pois a mensagem é codificada com uma chave e descodificada com outra. Um bom exemplo são os sites de homebanking.

“Os browsers mostram se uma ligação é segura, isso significa que a chave pública está associada à entidade que julgamos que está. O banco diz que esta é a sua chave pública e eu digo: Como é que sei que é verdade? Porque há uma entidade certificadora, uma super-estrutura que confirma que para aquela entidade a sua chave pública reconhecida é esta.”

A integridade dos sistemas tem, na opinião do professor, muitas vezes a ver com o modo como ele é gerido. “Nós próprios enquanto responsáveis pela administração da nossa máquina, temos comportamentos que são determinantes em termos de segurança”.

0 comentários